Gérer des comptes de service avec ou sans domaine

Aujourd’hui on parle des comptes de service, pour faire la liste des bonnes pratiques et en créer un sur un PC hors du domaine. On pourra facilement adapter la procédure dans un domaine bien entendu 🙂

Les bonnes pratiques

Pour commencer on peut lister quelques bonnes pratiques (d’ailleurs n’hésitez pas à donner les vôtres dans les commentaires !)

- Regrouper les comptes de service dans une OU quand vous êtes dans un domaine

- Mettre tous les comptes de service dans un groupe dédié pour appliquer des stratégies communes

- Ne pas mettre les comptes de service dans des groupes par défaut comme « Administrateurs » ou « Admin du Domaine »

- Créer un stratégie (locale ou GPO) pour déactiver l’ouverture de session (locale et RDP) des comptes de services

- Masquer les comptes de services dans l’écran de connexion quand vous êtes hors domaine

- Ne pas hésiter à utiliser un compte de service par app/besoin (en cas de problème sur un compte il n’impactera que l’application concernée)

- Dernier point, utiliser des mots de passe complexe même si cela parait évident ^^

Création d’un compte de service et application des bonne pratiques

Dans mon cas je suis sur un PC hors domaine et je souhaite créer un compte qui sera utilisé pour l’accès à un partage de fichier depuis un autre ordinateur de la maison.

Petite précision les captures sont en Anglais car c’est la langue d’affichage sur mon PC 😉

Aussi pour la première partie je le fais via la GUI, on peut également le faire en PowerShell avec 3 commandes : New-LocalUser, New-LocalGroup et Add-LocalGroupMember

On commence par créer un utilisateur, je suis sur une version W10 pro et par habitude je passe par « gestion de l’ordinateur » (taper ça dans la barre de recherche du menu démarrer)

Ensuite dans le menu de gauche « Utilisateurs et Groupes » => « Utilisateurs » => Clic droit « Nouvel Utilisateur » => On renseigne les champs Nom et mot de passe

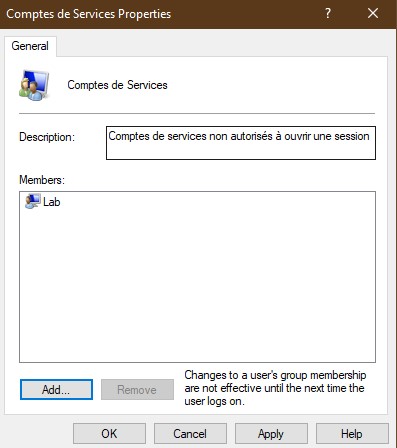

On passe dans « Groupes » pour en créer un dédié aux comptes de service (même principe que pour l’utilisateur)

On double-clic sur le groupe pour ajouter notre compte de service

Maintenant on peut passer à la stratégie et masquer le compte.

On commence par la stratégie en ouvrant « stratégie locale » ou le gestionnaire GPO si vous êtes dans un AD.

Rendez-vous au même endroit que sur la capture.

Il y a 2 paramètres qui nous intéresse, interdire l’ouverture de session locale et interdire la connexion RDP

On double clic sur le premier pour ajouter notre groupe précédemment créé

Petite astuce il faut d’abord cliquer sur « type d’objets » pour cocher la case « Groupes » et ensuite renseigner le nom complet du groupe

On fait la même chose pour l’option RDP

Pour finir on va faire un peu de PowerShell ^^ (Sachant qu’on peut faire la manip via Regedit, c’est la même chose)

En effet pour masquer le compte dans l’écran de connexion on va modifier le registre

On ouvre donc PowerShell ou Windows Terminal en Administrateur puis on va créer les clés :

New-Item -Path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList" -ForceIl ne reste qu’à ajouter un Dword avec comme nom le nom de l’utilisateur et comme valeur 0

Il faudra modifier « Lab » par le nom de votre compte de service

New-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList" -Name Lab -Value 0 -PropertyType DwordEt voilà ! c’est fini, maintenant je peux utiliser mon compte pour accéder à mon partage via le LAN.

Et ce compte ne sera pas visible sur mon PC, on ne pourra pas ouvrir de session ni l’utiliser pour ouvrir une session à distance.

Les références

Déactiver l’ouverture de session via GPO (s’applique aussi aux stratégies locale) : https://community.spiceworks.com/topic/2308349-non-interactive-logons

Masquer un ou des comptes sur l’écran de connexion : http://woshub.com/how-to-show-all-users-accounts-on-windows-10-login-screen/

Zalman VE500

Voila un outil indispensable que tout technicien doit avoir avec lui, c’est ce boitier qui contient un HDD/SSD et avec le quel on va pouvoir tout simplement booter sur l’image disque que l’on souhaite (ISO, IMG). d’autres options sont aussi présentes comme la sélection du mode HDD, VCD ou les deux ainsi que le cryptage du disque et le verrouillage en écriture.

On en parle sur le blog !IODD ST400 Boîtier 2,5" / USB-C/Bootable Virtual ODD&HDD / Chiffrement AES256 Max jusqu'à 76 chiffres/Protection en écriture / 2541 (ST400/Type USB-C/Modèle Next Gen) Fabriqué en Corée

IODD Mini USB 3.0 256 Bits Secure Encrypted SSD Drive 512 Go